Trong kỷ nguyên số hóa, tốc độ và bảo mật là hai yếu tố then chốt. Các tổ chức cần phát triển phần mềm nhanh chóng. Đồng thời, họ phải đảm bảo an toàn tuyệt đối cho dữ liệu và hệ thống. Đây là lúc các pipeline tích hợp DevSecOps[1] trở nên vô cùng quan trọng. Chúng giúp kiến trúc sư DevOps xây dựng quy trình phát triển phần mềm mạnh mẽ và an toàn.

Bài viết này sẽ đi sâu vào khái niệm, lợi ích và các thực tiễn tốt nhất của việc triển khai pipeline DevSecOps. Mục tiêu là cung cấp cái nhìn toàn diện cho những người chịu trách nhiệm thiết kế và quản lý hạ tầng DevOps.

DevSecOps là gì?

DevSecOps là sự mở rộng của DevOps. Nó tích hợp bảo mật vào mọi giai đoạn của vòng đời phát triển phần mềm. Thay vì kiểm tra bảo mật ở cuối quy trình, DevSecOps đưa bảo mật "sang trái" (shift left). Điều này có nghĩa là bảo mật được xem xét ngay từ khâu thiết kế và mã hóa.

Mục tiêu chính là phát hiện và khắc phục lỗ hổng sớm nhất có thể. Điều này giúp giảm chi phí và rủi ro. Nó cũng thúc đẩy văn hóa chia sẻ trách nhiệm về bảo mật giữa các nhóm phát triển, vận hành và bảo mật.

Tại sao cần Pipeline tích hợp DevSecOps?

Các pipeline truyền thống thường tách biệt bảo mật. Điều này tạo ra các điểm nghẽn và rủi ro. Một pipeline tích hợp DevSecOps giải quyết vấn đề này. Nó tự động hóa các kiểm tra bảo mật trong suốt quá trình CI/CD Pipeline[2].

Việc này đảm bảo rằng mỗi thay đổi mã nguồn đều được quét. Các lỗ hổng được phát hiện trước khi triển khai. Nhờ đó, các nhóm có thể phản ứng nhanh hơn với các mối đe dọa. Đồng thời, họ vẫn duy trì được tốc độ phát triển.

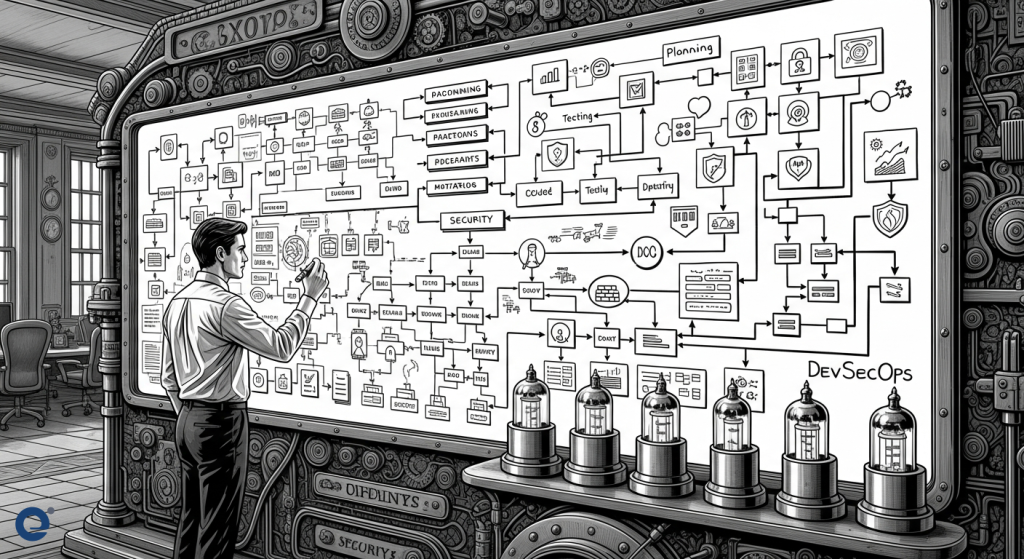

Các giai đoạn chính của một Pipeline DevSecOps

Một pipeline DevSecOps hiệu quả bao gồm nhiều giai đoạn. Mỗi giai đoạn đều có các hoạt động bảo mật cụ thể. Chúng được tự động hóa để đảm bảo tính liên tục.

1. Lập kế hoạch và mã hóa an toàn

Giai đoạn này bắt đầu với việc thiết kế kiến trúc an toàn. Các yêu cầu bảo mật được xác định rõ ràng. Trong quá trình mã hóa, các công cụ phân tích mã nguồn tĩnh (SAST[3]) được sử dụng. Chúng quét mã nguồn để tìm lỗ hổng tiềm ẩn. Điều này giúp các nhà phát triển viết mã an toàn hơn ngay từ đầu.

2. Tích hợp liên tục với kiểm tra bảo mật

Khi mã được commit, quá trình tích hợp liên tục (CI) bắt đầu. Các công cụ kiểm tra bảo mật động (DAST[4]) sẽ chạy trên ứng dụng đang hoạt động. Chúng mô phỏng các cuộc tấn công để tìm lỗ hổng. Ngoài ra, các công cụ phân tích thành phần phần mềm (SCA) kiểm tra các thư viện và phụ thuộc bên thứ ba. Điều này giúp phát hiện các lỗ hổng đã biết.

3. Triển khai liên tục an toàn

Sau khi các kiểm tra bảo mật CI thành công, mã được triển khai. Giai đoạn này bao gồm việc quét cấu hình hạ tầng. Nó đảm bảo rằng môi trường triển khai tuân thủ các tiêu chuẩn bảo mật. Các công cụ như Infrastructure as Code (IaC) giúp quản lý cấu hình an toàn. Chúng giảm thiểu lỗi cấu hình thủ công. Ví dụ, tích hợp Azure DevOps với Microsoft Teams có thể thông báo về các sự kiện triển khai.

4. Giám sát và phản hồi liên tục

Bảo mật không dừng lại sau khi triển khai. Giám sát liên tục là rất quan trọng. Các công cụ giám sát runtime phát hiện các hành vi bất thường. Chúng cảnh báo về các mối đe dọa trong thời gian thực. Phản hồi nhanh chóng giúp khắc phục sự cố. Điều này tạo ra một vòng lặp cải tiến liên tục cho bảo mật.

Thực tiễn tốt nhất để triển khai Pipeline DevSecOps

Để xây dựng một pipeline DevSecOps hiệu quả, kiến trúc sư cần áp dụng các thực tiễn tốt nhất. Điều này đảm bảo sự thành công lâu dài.

1. Tự động hóa bảo mật tối đa

Tự động hóa là xương sống của DevSecOps. Mọi kiểm tra bảo mật có thể tự động hóa đều nên được thực hiện. Điều này bao gồm quét mã, kiểm tra lỗ hổng và kiểm tra tuân thủ. Tự động hóa giúp giảm thiểu sai sót của con người. Nó cũng tăng tốc độ phát hiện và khắc phục.

2. Áp dụng văn hóa "Security as Code"

Bảo mật nên được coi là một phần của mã nguồn. Các chính sách bảo mật, cấu hình và kiểm tra đều được định nghĩa dưới dạng mã. Điều này cho phép quản lý phiên bản và tự động hóa. Nó cũng giúp đảm bảo tính nhất quán trên các môi trường. Văn hóa này thúc đẩy sự hợp tác giữa các nhóm.

3. Đào tạo và nâng cao nhận thức

Con người là yếu tố quan trọng nhất trong bảo mật. Đào tạo thường xuyên cho các nhà phát triển và vận hành là cần thiết. Họ cần hiểu về các mối đe dọa bảo mật. Họ cũng cần biết cách viết mã an toàn. Nâng cao nhận thức giúp xây dựng một đội ngũ có trách nhiệm chung về bảo mật.

4. Lựa chọn công cụ phù hợp

Có rất nhiều công cụ DevSecOps trên thị trường. Việc lựa chọn công cụ phù hợp là rất quan trọng. Các công cụ này cần tích hợp tốt với nhau. Chúng cũng phải phù hợp với quy trình hiện có. Ví dụ, các công cụ như Jenkins, GitLab CI/CD, hoặc GitHub Actions đều hỗ trợ tích hợp bảo mật. Bạn có thể tìm hiểu thêm về nguyên lý và best practices của CI/CD để chọn công cụ phù hợp.

Thách thức và giải pháp khi triển khai

Việc triển khai DevSecOps không phải lúc nào cũng dễ dàng. Có một số thách thức cần được giải quyết.

1. Kháng cự thay đổi

Các nhóm có thể không quen với việc tích hợp bảo mật sớm. Họ có thể coi đó là gánh nặng. Giải pháp là bắt đầu với các dự án nhỏ. Chứng minh giá trị của DevSecOps. Cần có sự ủng hộ mạnh mẽ từ lãnh đạo cấp cao. Điều này giúp thay đổi văn hóa tổ chức.

2. Phức tạp trong việc tích hợp công cụ

Việc kết hợp nhiều công cụ bảo mật có thể phức tạp. Chúng cần hoạt động liền mạch với nhau. Giải pháp là chọn các công cụ có khả năng tích hợp cao. Sử dụng các nền tảng DevOps thống nhất. Điều này giúp đơn giản hóa quản lý và vận hành.

3. Chi phí ban đầu

Đầu tư vào công cụ và đào tạo DevSecOps có thể tốn kém. Tuy nhiên, đây là khoản đầu tư xứng đáng. Việc phát hiện lỗ hổng sớm giúp tiết kiệm chi phí sửa chữa. Nó cũng giảm thiểu thiệt hại do vi phạm bảo mật. Ví dụ, tích hợp DevOps trong tài chính đã chứng minh hiệu quả chi phí.

Lợi ích cho Kiến trúc sư Pipeline DevOps

Đối với các kiến trúc sư pipeline DevOps, việc áp dụng DevSecOps mang lại nhiều lợi ích. Nó nâng cao vai trò và giá trị của họ trong tổ chức.

- Tăng tốc độ phát triển: Tự động hóa bảo mật giúp loại bỏ các điểm nghẽn. Phần mềm được phát hành nhanh hơn.

- Giảm thiểu rủi ro bảo mật: Phát hiện và khắc phục lỗ hổng sớm. Điều này giảm nguy cơ bị tấn công.

- Cải thiện chất lượng sản phẩm: Mã nguồn an toàn hơn dẫn đến sản phẩm ổn định hơn.

- Đảm bảo tuân thủ quy định: Các kiểm tra tự động giúp đáp ứng các tiêu chuẩn như GDPR, PCI-DSS.

- Nâng cao uy tín: Xây dựng niềm tin với khách hàng và đối tác.

Kiến trúc sư DevOps có thể thiết kế các pipeline mạnh mẽ hơn. Họ cũng có thể đóng góp vào kiến trúc Zero Trust. Điều này giúp bảo vệ toàn diện hệ thống. Họ trở thành những người tiên phong trong việc xây dựng hệ thống an toàn.

Kết luận

Các pipeline tích hợp DevSecOps không chỉ là một xu hướng. Chúng là một yêu cầu bắt buộc trong môi trường phát triển phần mềm hiện đại. Đối với kiến trúc sư DevOps, việc nắm vững và triển khai DevSecOps là chìa khóa. Nó giúp họ xây dựng các hệ thống an toàn, hiệu quả và đáng tin cậy. Bằng cách tích hợp bảo mật vào mọi giai đoạn, các tổ chức có thể đạt được sự cân bằng giữa tốc độ và an toàn. Điều này thúc đẩy sự đổi mới và tăng trưởng bền vững.

Thông Tin Thêm

- DevSecOps: Là phương pháp tích hợp bảo mật vào mọi giai đoạn của vòng đời phát triển phần mềm, từ thiết kế, mã hóa, kiểm thử đến triển khai và vận hành, nhằm phát hiện và khắc phục lỗ hổng sớm nhất.

- CI/CD Pipeline: Là một chuỗi các bước tự động hóa để xây dựng, kiểm thử và triển khai phần mềm một cách liên tục, giúp tăng tốc độ phát hành và giảm thiểu lỗi.

- SAST (Static Application Security Testing): Là phương pháp phân tích mã nguồn ứng dụng mà không cần chạy ứng dụng, nhằm phát hiện các lỗ hổng bảo mật tiềm ẩn trong mã.

- DAST (Dynamic Application Security Testing): Là phương pháp kiểm tra bảo mật ứng dụng bằng cách chạy ứng dụng và mô phỏng các cuộc tấn công từ bên ngoài, nhằm phát hiện lỗ hổng trong môi trường runtime.

- Security as Code: Là thực tiễn định nghĩa và quản lý các chính sách, cấu hình và kiểm tra bảo mật dưới dạng mã nguồn, cho phép tự động hóa, quản lý phiên bản và tích hợp vào quy trình CI/CD.