Trong bối cảnh các cuộc tấn công mạng ngày càng tinh vi, việc chỉ dựa vào các hệ thống phòng thủ truyền thống không còn đủ. Các chuyên gia an ninh mạng[1] cần một phương pháp tiếp cận chủ động hơn. Đó chính là lúc "Săn lùng mối đe dọa chủ động" (Proactive Cyber Threat Hunting) trở thành một chiến lược không thể thiếu.

Bài viết này sẽ đi sâu vào khái niệm săn lùng mối đe dọa, tầm quan trọng của nó, và cách các nhà phân tích an ninh mạng có thể áp dụng để bảo vệ tổ chức hiệu quả hơn. Chúng ta sẽ khám phá sự khác biệt giữa săn lùng mối đe dọa với các khái niệm liên quan, cùng với những kỹ năng và công cụ cần thiết.

Săn lùng mối đe dọa chủ động là gì?

Săn lùng mối đe dọa là một quá trình chủ động và liên tục. Nó tập trung vào việc tìm kiếm các dấu hiệu hoạt động độc hại hoặc bất thường trong hệ thống. Những dấu hiệu này có thể đã vượt qua các lớp phòng thủ ban đầu mà không bị phát hiện[2]. Thay vì chờ đợi cảnh báo từ hệ thống, các thợ săn mối đe dọa (threat hunter) giả định rằng hệ thống đã bị xâm nhập. Sau đó, họ tự mình tìm kiếm các manh mối về sự hiện diện của kẻ tấn công.

Cách tiếp cận này hoàn toàn khác biệt so với mô hình bảo mật truyền thống. Mô hình truyền thống thường chỉ phản ứng khi có sự cố xảy ra. Săn lùng mối đe dọa giúp phát hiện sớm các mối đe dọa tiềm ẩn. Điều này giúp giảm thiểu thiệt hại đáng kể cho tổ chức.

Tại sao săn lùng mối đe dọa lại quan trọng?

Thực tế cho thấy, một tỷ lệ lớn các cuộc tấn công có thể qua mặt được các giải pháp phòng thủ truyền thống. Ví dụ, một thống kê chỉ ra rằng 44% cuộc tấn công có thể vượt qua các biện pháp bảo mật thông thường. Điều này có nghĩa là chỉ dựa vào tường lửa, phần mềm diệt virus hay hệ thống phát hiện/ngăn chặn xâm nhập (IDS/IPS) là chưa đủ.

Săn lùng mối đe dọa giúp phát hiện sớm những kẻ tấn công đang ẩn nấp. Nó ngăn chặn chúng gây ra thiệt hại nghiêm trọng. Bằng cách chủ động tìm kiếm, doanh nghiệp có thể giảm thiểu "thời gian ủ bệnh" (dwell time) của kẻ tấn công. Dwell time là khoảng thời gian kẻ tấn công ẩn náu trong hệ thống trước khi bị phát hiện. Rút ngắn thời gian này giúp giảm thiểu hậu quả và nâng cao hiệu quả phản ứng sự cố.

Săn lùng mối đe dọa khác gì so với Threat Intelligence và SOC?

Để hiểu rõ hơn về săn lùng mối đe dọa, chúng ta cần phân biệt nó với các khái niệm liên quan:

- Threat Intelligence (Thông tin tình báo mối đe dọa)[3]: Đây là dữ liệu đã được xử lý và phân tích về các mối đe dọa hiện có hoặc tiềm ẩn. Nó cung cấp ngữ cảnh về các tác nhân đe dọa, động cơ, và kỹ thuật tấn công. Threat Intelligence giúp các đội bảo mật hiểu rõ hơn về kẻ thù của mình. Nó cũng hỗ trợ việc đưa ra quyết định phòng thủ tốt hơn.

- Security Operations Center (SOC)[4]: SOC là một trung tâm điều hành an ninh. Nó chịu trách nhiệm giám sát, phát hiện, phân tích và phản ứng với các sự cố an ninh mạng. SOC thường hoạt động dựa trên các cảnh báo tự động từ hệ thống. Họ phản ứng khi có điều gì đó bất thường xảy ra.

- Threat Hunting (Săn lùng mối đe dọa): Khác với SOC, Threat Hunting là chủ động. Nó không chờ cảnh báo. Thay vào đó, các thợ săn mối đe dọa tích cực tìm kiếm các dấu hiệu xâm nhập. Họ sử dụng các giả thuyết và dữ liệu để tìm ra những gì mà các công cụ tự động có thể bỏ sót. Săn lùng mối đe dọa bổ sung cho SOC bằng cách tìm kiếm những mối đe dọa chưa được biết đến.

Tóm lại, Threat Intelligence cung cấp "ai, cái gì, tại sao" của các cuộc tấn công. SOC là "phản ứng" khi có cảnh báo. Còn Threat Hunting là "chủ động tìm kiếm" những gì chưa được biết đến.

Khi nào tổ chức cần săn lùng mối đe dọa?

Mọi tổ chức đều có thể hưởng lợi từ săn lùng mối đe dọa. Tuy nhiên, nó đặc biệt cần thiết khi:

- Hệ thống phòng thủ truyền thống không đủ: Nếu bạn nhận thấy các cuộc tấn công tinh vi vẫn lọt qua.

- Ngành nghề có rủi ro cao: Các ngành như tài chính, chính phủ, công nghệ thường là mục tiêu hàng đầu.

- Có dữ liệu nhạy cảm: Bảo vệ thông tin khách hàng, sở hữu trí tuệ là ưu tiên hàng đầu.

- Muốn giảm thiểu dwell time: Mục tiêu là phát hiện và loại bỏ kẻ tấn công càng sớm càng tốt.

Một tổ chức sẵn sàng cho săn lùng mối đe dọa cần có đội ngũ chuyên gia. Họ cũng cần các công cụ phù hợp và một lượng lớn dữ liệu để phân tích. Các dịch vụ chuyên nghiệp như Microsoft Defender Experts for Hunting có thể hỗ trợ các tổ chức chưa có đủ nguồn lực nội bộ.

Kỹ năng cần thiết để trở thành một Threat Hunter

Để trở thành một thợ săn mối đe dọa hiệu quả, các chuyên gia an ninh mạng cần trang bị nhiều kỹ năng:

- Phân tích dữ liệu và log: Khả năng làm việc với các hệ thống SIEM, EDR, Windows Event Log, Sysmon là rất quan trọng. Bạn cần biết cách trích xuất, phân tích và tìm kiếm các bất thường trong hàng tỷ dòng dữ liệu.

- Hiểu biết kỹ thuật tấn công: Nắm vững các mô hình như MITRE ATT&CK[5] và Cyber Kill Chain. Điều này giúp bạn hiểu cách kẻ tấn công hoạt động. Từ đó, bạn có thể dự đoán các bước tiếp theo của chúng.

- Kỹ năng pháp y số (forensics): Bao gồm phân tích phần mềm độc hại, memory dump, và PCAP. Những kỹ năng này giúp bạn điều tra sâu hơn về các sự cố.

- Tư duy phản biện và sáng tạo: Săn lùng mối đe dọa đòi hỏi khả năng đặt câu hỏi. Bạn phải đưa ra các giả thuyết và kiểm tra chúng.

- Kỹ năng lập trình/scripting: Python hoặc PowerShell có thể giúp tự động hóa việc thu thập và phân tích dữ liệu.

Nhiều khóa học và chứng chỉ chuyên sâu về Threat Hunting đã được tổ chức. Ví dụ, chứng chỉ TeamT5 Threat Hunting Professional cung cấp kiến thức và thực hành chuyên sâu.

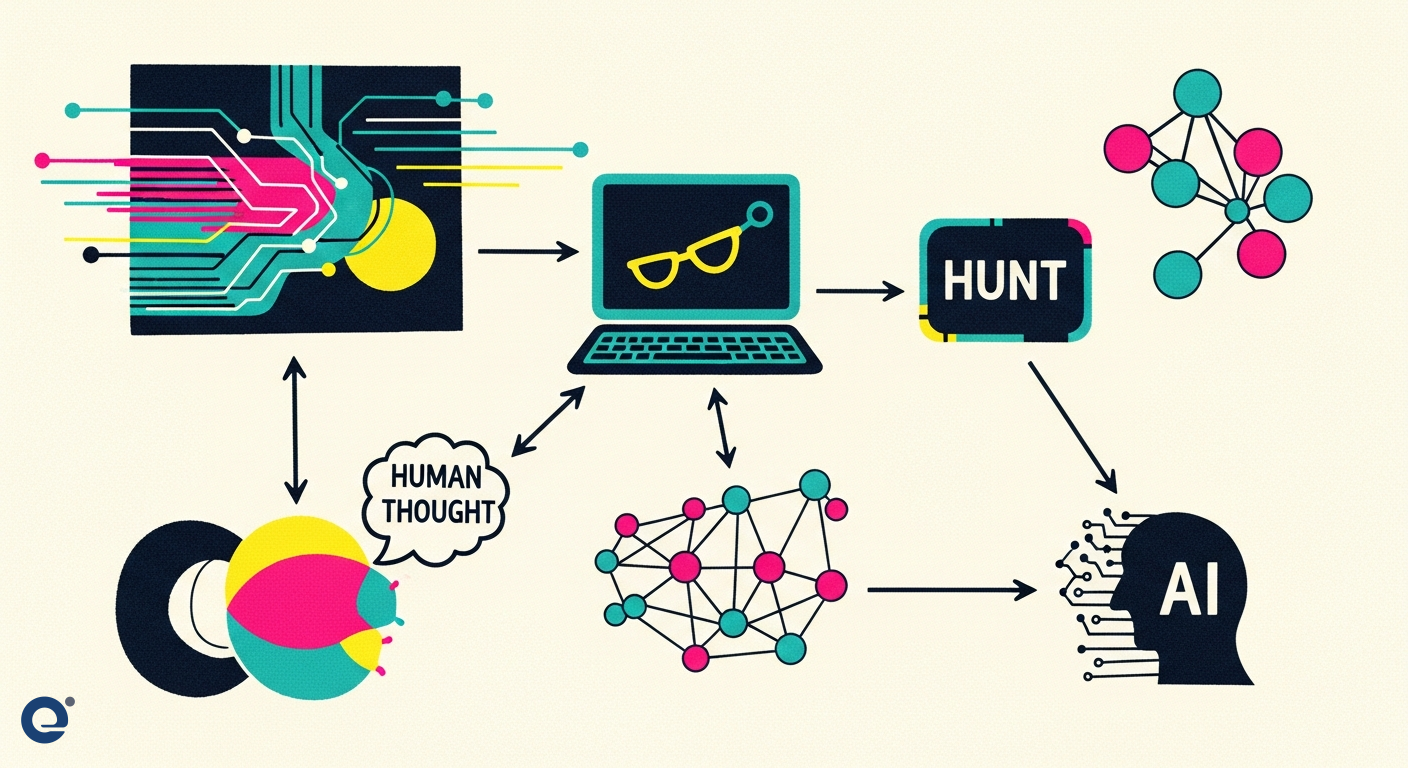

Vai trò của AI trong săn lùng mối đe dọa

Trí tuệ nhân tạo (AI) và học máy (ML) đang thay đổi cách chúng ta tiếp cận an ninh mạng. Trong săn lùng mối đe dọa, AI không thay thế con người. Thay vào đó, nó là một công cụ mạnh mẽ. AI có thể xử lý lượng lớn dữ liệu nhanh chóng. Nó giúp phát hiện các mẫu bất thường mà con người khó nhận ra. AI cũng có thể tự động hóa các tác vụ lặp đi lặp lại. Điều này giúp các thợ săn mối đe dọa tập trung vào các phân tích phức tạp hơn. Tuy nhiên, quyết định cuối cùng và khả năng tư duy sáng tạo vẫn thuộc về con người.

Ứng dụng MITRE ATT&CK và Cyber Kill Chain

Hai khung công tác này là công thức thành công cho một cuộc săn tìm hiệu quả:

- MITRE ATT&CK: Cung cấp một cơ sở kiến thức toàn diện về các chiến thuật và kỹ thuật tấn công. Nó giúp các thợ săn mối đe dọa hiểu rõ các bước mà kẻ tấn công có thể thực hiện. Từ đó, họ có thể xây dựng các giả thuyết săn tìm cụ thể.

- Cyber Kill Chain: Mô tả các giai đoạn của một cuộc tấn công mạng. Nó giúp xác định các điểm mà kẻ tấn công có thể bị chặn lại.

Bằng cách kết hợp hai khung này, các chuyên gia có thể lập kế hoạch săn tìm có cấu trúc. Họ có thể tập trung vào các dấu hiệu cụ thể ở từng giai đoạn tấn công. Việc hiểu rõ các kỹ thuật tấn công là chìa khóa để phát hiện những mối đe dọa tiềm ẩn.

Checklist dành cho Threat Hunter

Để bắt đầu một cuộc săn tìm, hãy xem xét các yếu tố sau:

- Câu hỏi quan trọng:

- Có hoạt động bất thường nào trên tài khoản đặc quyền không?

- Có kết nối mạng nào đến các địa chỉ IP đáng ngờ không?

- Có tệp thực thi nào chạy từ các vị trí không mong muốn không?

- Artifacts cần lưu ý:

- Log hệ thống (Windows Event Logs, Sysmon logs).

- Log mạng (NetFlow, DNS logs, Proxy logs).

- Dữ liệu điểm cuối (EDR data, Process execution logs).

- Dữ liệu xác thực (Authentication logs).

- Công cụ hữu ích:

- SIEM (Splunk, ELK Stack, Microsoft Sentinel).

- EDR (CrowdStrike, SentinelOne, Microsoft Defender for Endpoint).

- Công cụ phân tích gói tin (Wireshark).

- Công cụ phân tích malware (IDA Pro, Ghidra).

Săn lùng mối đe dọa là một hành trình liên tục. Nó đòi hỏi sự kiên nhẫn và khả năng học hỏi không ngừng. Các khung kiến trúc Zero Trust hiện đại cũng có thể bổ trợ cho chiến lược này.

Kết luận

Săn lùng mối đe dọa chủ động không chỉ là một xu hướng. Nó là một yêu cầu bắt buộc đối với các chuyên gia an ninh mạng trong kỷ nguyên số hiện nay. Bằng cách chủ động tìm kiếm và loại bỏ các mối đe dọa tiềm ẩn, chúng ta có thể bảo vệ tổ chức hiệu quả hơn. Điều này giúp giảm thiểu rủi ro và duy trì sự an toàn cho dữ liệu quan trọng. Hãy trang bị kiến thức và kỹ năng cần thiết để trở thành một thợ săn mối đe dọa xuất sắc.

Thông Tin Thêm

- Chuyên gia an ninh mạng: Cá nhân có kiến thức và kỹ năng chuyên sâu về bảo vệ hệ thống máy tính, mạng và dữ liệu khỏi các mối đe dọa và tấn công mạng.

- Hệ thống phòng thủ ban đầu: Các lớp bảo mật cơ bản như tường lửa, phần mềm diệt virus, và hệ thống phát hiện xâm nhập (IDS) được triển khai để ngăn chặn các mối đe dọa phổ biến.

- Threat Intelligence (Thông tin tình báo mối đe dọa): Dữ liệu đã được thu thập, xử lý và phân tích về các mối đe dọa mạng, bao gồm tác nhân, động cơ, kỹ thuật và công cụ tấn công.

- Security Operations Center (SOC): Một trung tâm điều hành an ninh chịu trách nhiệm giám sát, phát hiện, phân tích và phản ứng với các sự cố an ninh mạng trong thời gian thực.

- MITRE ATT&CK: Một cơ sở kiến thức toàn diện về các chiến thuật và kỹ thuật tấn công mà những kẻ tấn công mạng sử dụng, được tổ chức MITRE phát triển.